Περιεχόμενο

Το Kali Linux μπορεί να χρησιμοποιηθεί για πολλά πράγματα, αλλά είναι πιθανότατα πιο γνωστό για την ικανότητά του να διεισδύει ή να «εισβάλλει» σε δίκτυα όπως τα WPA και WPA2. Υπάρχουν εκατοντάδες εφαρμογές Windows που ισχυρίζονται ότι εισπράττουν το WPA. μην το χρησιμοποιείς! Είναι απλώς μια απάτη, που χρησιμοποιείται από επαγγελματίες χάκερ για να χαράξει αρχάριους ή επίδοξους χάκερ. Υπάρχει μόνο ένας τρόπος με τον οποίο οι εισβολείς μπορούν να εισέλθουν στο δίκτυό σας και αυτός είναι με ένα λειτουργικό σύστημα Linux, μια ασύρματη κάρτα με λειτουργία παρακολούθησης και aircrack-ng ή παρόμοια. Σημειώστε επίσης ότι ακόμη και με αυτά τα βοηθητικά προγράμματα, το σπασίματος Wi-Fi δεν προορίζεται για αρχάριους. Απαιτούνται βασικές γνώσεις για το πώς λειτουργεί ο έλεγχος ταυτότητας WPA και κάποια εξοικείωση με το Kali Linux και τα εργαλεία του, οπότε ένας εισβολέας που έχει πρόσβαση στο δίκτυό σας πιθανώς δεν θα είναι αρχάριος!

Για να πας

Ξεκινήστε το Kali Linux και συνδεθείτε, κατά προτίμηση ως root.

Ξεκινήστε το Kali Linux και συνδεθείτε, κατά προτίμηση ως root. Συνδέστε τον ασύρματο προσαρμογέα που είναι συμβατός με την ένεση (εκτός εάν την υποστηρίζει η κάρτα σας στον υπολογιστή σας).

Συνδέστε τον ασύρματο προσαρμογέα που είναι συμβατός με την ένεση (εκτός εάν την υποστηρίζει η κάρτα σας στον υπολογιστή σας). Κλείστε όλα τα ασύρματα δίκτυα. Ανοίξτε ένα τερματικό και πληκτρολογήστε airmon-ng. Αυτό θα εμφανίσει όλες τις ασύρματες κάρτες που υποστηρίζουν τη λειτουργία παρακολούθησης (και χωρίς έγχυση).

Κλείστε όλα τα ασύρματα δίκτυα. Ανοίξτε ένα τερματικό και πληκτρολογήστε airmon-ng. Αυτό θα εμφανίσει όλες τις ασύρματες κάρτες που υποστηρίζουν τη λειτουργία παρακολούθησης (και χωρίς έγχυση). - Εάν δεν εμφανίζονται κάρτες, αποσυνδέστε και επανασυνδέστε την κάρτα και ελέγξτε αν υποστηρίζει τη λειτουργία οθόνης. Μπορείτε να ελέγξετε εάν η κάρτα υποστηρίζει τη λειτουργία παρακολούθησης πληκτρολογώντας ifconfig σε άλλο τερματικό - εάν η κάρτα εμφανίζεται στο ifconfig αλλά όχι στο airmon-ng τότε η κάρτα δεν την υποστηρίζει.

Πληκτρολογήστε "airmon-ng start" ακολουθούμενο από τη διεπαφή της ασύρματης κάρτας σας. Για παράδειγμα, εάν η κάρτα σας ονομάζεται wlan0, πληκτρολογείτε: airmon-ng έναρξη wlan0.

Πληκτρολογήστε "airmon-ng start" ακολουθούμενο από τη διεπαφή της ασύρματης κάρτας σας. Για παράδειγμα, εάν η κάρτα σας ονομάζεται wlan0, πληκτρολογείτε: airmon-ng έναρξη wlan0. - Το μήνυμα "(λειτουργία παρακολούθησης ενεργοποιημένη)" σημαίνει ότι η κάρτα έχει τεθεί επιτυχώς σε λειτουργία παρακολούθησης. Γράψτε το όνομα της νέας διεπαφής οθόνης, mon0.

Τύπος airodump-ng ακολουθούμενο από το όνομα της νέας διεπαφής οθόνης. Η διεπαφή οθόνης είναι πιθανή μον0.

Τύπος airodump-ng ακολουθούμενο από το όνομα της νέας διεπαφής οθόνης. Η διεπαφή οθόνης είναι πιθανή μον0.  Δείτε τα αποτελέσματα της Airodump. Θα εμφανίσει τώρα μια λίστα με όλα τα ασύρματα δίκτυα στην περιοχή σας, μαζί με πολλές χρήσιμες πληροφορίες σχετικά με αυτά. Βρείτε το δικό σας δίκτυο ή το δίκτυο για το οποίο είστε εξουσιοδοτημένοι να πραγματοποιήσετε μια δοκιμή διείσδυσης. Μόλις ανακαλύψετε το δίκτυό σας στη λίστα με τις συνεχώς πλήρεις, πατήστε Ctrl+ΝΤΟ. για να σταματήσει η διαδικασία. Σημειώστε το κανάλι του στοχευόμενου δικτύου σας.

Δείτε τα αποτελέσματα της Airodump. Θα εμφανίσει τώρα μια λίστα με όλα τα ασύρματα δίκτυα στην περιοχή σας, μαζί με πολλές χρήσιμες πληροφορίες σχετικά με αυτά. Βρείτε το δικό σας δίκτυο ή το δίκτυο για το οποίο είστε εξουσιοδοτημένοι να πραγματοποιήσετε μια δοκιμή διείσδυσης. Μόλις ανακαλύψετε το δίκτυό σας στη λίστα με τις συνεχώς πλήρεις, πατήστε Ctrl+ΝΤΟ. για να σταματήσει η διαδικασία. Σημειώστε το κανάλι του στοχευόμενου δικτύου σας.  Αντιγράψτε το BSSID του δικτύου προορισμού. Τώρα πληκτρολογήστε αυτήν την εντολή: airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [οθόνη διεπαφής]

Αντιγράψτε το BSSID του δικτύου προορισμού. Τώρα πληκτρολογήστε αυτήν την εντολή: airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [οθόνη διεπαφής]- Αντικαταστήστε το [κανάλι] με το κανάλι του στοχευόμενου δικτύου σας. Επικολλήστε το δίκτυο BSSID όπου βρίσκεται το [bssid] και αντικαταστήστε το [interface οθόνης] με το όνομα της διεπαφής οθόνης σας (mon0).

- Μια πλήρης εντολή θα πρέπει να έχει την εξής μορφή: airodump-ng -c 10 --ssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Περίμενε. Το Airodump τώρα χρειάζεται μόνο να ελέγξει το δίκτυο-στόχο ώστε να μπορούμε να βρούμε πιο συγκεκριμένες πληροφορίες σχετικά με αυτό. Αυτό που πραγματικά κάνουμε είναι να περιμένουμε μια συσκευή να (επαν) συνδεθεί στο δίκτυο, αναγκάζοντας τον δρομολογητή να στείλει την τετραμερή χειραψία που απαιτείται για να σπάσει τον κωδικό πρόσβασης.

Περίμενε. Το Airodump τώρα χρειάζεται μόνο να ελέγξει το δίκτυο-στόχο ώστε να μπορούμε να βρούμε πιο συγκεκριμένες πληροφορίες σχετικά με αυτό. Αυτό που πραγματικά κάνουμε είναι να περιμένουμε μια συσκευή να (επαν) συνδεθεί στο δίκτυο, αναγκάζοντας τον δρομολογητή να στείλει την τετραμερή χειραψία που απαιτείται για να σπάσει τον κωδικό πρόσβασης. - Τέσσερα αρχεία θα εμφανιστούν επίσης στην επιφάνεια εργασίας σας. Εδώ αποθηκεύεται η χειραψία μόλις καταγραφεί, οπότε μην τις διαγράψετε! Αλλά δεν πρόκειται πραγματικά να περιμένουμε τη σύνδεση μιας συσκευής. Όχι, αυτό δεν κάνουν οι ανυπόμονοι χάκερ.

- Στην πραγματικότητα πρόκειται να χρησιμοποιήσουμε ένα άλλο δροσερό εργαλείο που συνοδεύει τη σουίτα aircrack που ονομάζεται aireplay-ng για να επιταχύνει τη διαδικασία. Αντί να περιμένουν τη σύνδεση μιας συσκευής, οι χάκερ χρησιμοποιούν αυτό το εργαλείο για να αναγκάσουν μια συσκευή να επανασυνδεθεί στέλνοντας πακέτα αποαυτοποίησης (deauth) στη συσκευή, κάνοντάς την να πιστεύει ότι είναι μια νέα σύνδεση με το δρομολογητή. Φυσικά, για να λειτουργήσει αυτό το εργαλείο, κάποιος άλλος πρέπει πρώτα να συνδεθεί στο δίκτυο, επομένως παρακολουθήστε το airodump-ng και περιμένετε να φτάσει ένας πελάτης. Αυτό μπορεί να διαρκέσει πολύ, ή λίγο, πριν εμφανιστεί το πρώτο. Εάν δεν εμφανιστεί κανένα μετά από μια μακρά αναμονή, τότε το δίκτυο ενδέχεται να είναι εκτός λειτουργίας τώρα ή είστε πολύ μακριά από το δίκτυο.

Εκτελέστε το airodump-ng και ανοίξτε ένα δεύτερο τερματικό. Σε αυτό το τερματικό, πληκτρολογήστε την ακόλουθη εντολή: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0.

Εκτελέστε το airodump-ng και ανοίξτε ένα δεύτερο τερματικό. Σε αυτό το τερματικό, πληκτρολογήστε την ακόλουθη εντολή: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0. - Το –0 είναι μια συντόμευση για τη λειτουργία θανάτου και το 2 είναι ο αριθμός των πακέτων θανάτου που θα σταλούν.

- -α δείχνει το bssid του σημείου πρόσβασης (δρομολογητής). αντικαταστήστε το [router bssid] με το δίκτυο προορισμού BSSID, για παράδειγμα 00: 14: BF: E0: E8: D5.

- -c υποδεικνύει τους πελάτες BSSID. Αντικαταστήστε το [client bssid] με το BSSID του συνδεδεμένου πελάτη. αυτό αναφέρεται στο "STATION".

- Και το mon0 φυσικά σημαίνει μόνο τη διεπαφή αυτής της οθόνης. αλλάξτε το εάν το δικό σας είναι διαφορετικό.

- Μια πλήρης εργασία μοιάζει με αυτό: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Τύπος ↵ Εισαγάγετε. Βλέπετε πώς η aireplay-ng αποστέλλει τα πακέτα και σε λίγες στιγμές θα πρέπει να δείτε αυτό το μήνυμα στο παράθυρο airodump-ng! Αυτό σημαίνει ότι η χειραψία έχει καταγραφεί και ο κωδικός πρόσβασης είναι στα χέρια του χάκερ, με τη μία ή την άλλη μορφή.

Τύπος ↵ Εισαγάγετε. Βλέπετε πώς η aireplay-ng αποστέλλει τα πακέτα και σε λίγες στιγμές θα πρέπει να δείτε αυτό το μήνυμα στο παράθυρο airodump-ng! Αυτό σημαίνει ότι η χειραψία έχει καταγραφεί και ο κωδικός πρόσβασης είναι στα χέρια του χάκερ, με τη μία ή την άλλη μορφή. - Μπορείτε να κλείσετε το παράθυρο aireplay-ng και να κάνετε κλικ Ctrl+ΝΤΟ. στο τερματικό του airodump-ng, για να σταματήσετε την παρακολούθηση του δικτύου, αλλά μην το κάνετε ακόμα, σε περίπτωση που χρειάζεστε μερικές από τις πληροφορίες αργότερα.

- Από εδώ και πέρα, η διαδικασία βρίσκεται εντελώς μεταξύ του υπολογιστή σας και αυτών των τεσσάρων αρχείων στην επιφάνεια εργασίας. Από αυτά, το .cap είναι ιδιαίτερα σημαντικό.

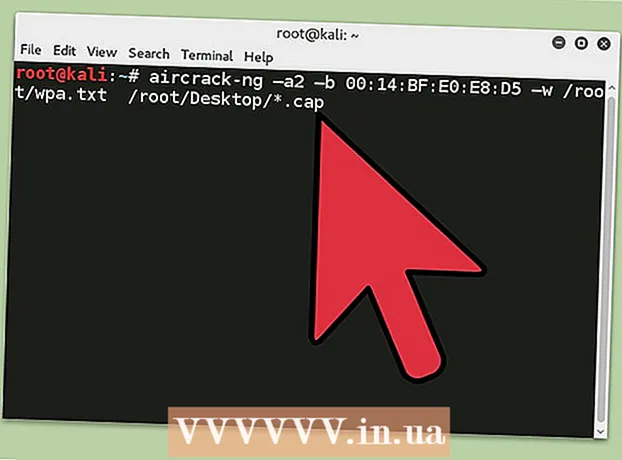

Ανοίξτε ένα νέο τερματικό. Πληκτρολογήστε την εντολή: aircrack-ng -a2 -b [router bssid] -w [διαδρομή προς λίστα λέξεων] /root/Desktop/*.cap

Ανοίξτε ένα νέο τερματικό. Πληκτρολογήστε την εντολή: aircrack-ng -a2 -b [router bssid] -w [διαδρομή προς λίστα λέξεων] /root/Desktop/*.cap- -α χρησιμοποιείται με τη μέθοδο aircrack για το σπάσιμο της χειραψίας, η μέθοδος 2 = WPA.

- -b σημαίνει BSSID. αντικαταστήστε το [router bssid] με το BSSID του δρομολογητή προορισμού, όπως 00: 14: BF: E0: E8: D5.

- -w σημαίνει γλωσσάριο. αντικαταστήστε το [path to wordlist] με τη διαδρομή προς μια λίστα λέξεων που κατεβάσατε. Για παράδειγμα, έχετε το "wpa.txt" στον ριζικό φάκελο. Έτσι "/ root / Desktop / *".

- .cap είναι η διαδρομή προς το αρχείο .cap με τον κωδικό πρόσβασης. ο αστερίσκος ( *) είναι ένα μπαλαντέρ στο Linux και υποθέτοντας ότι δεν υπάρχουν άλλα αρχεία .cap στην επιφάνεια εργασίας σας, αυτό θα πρέπει να λειτουργεί καλά ως έχει.

- Μια πλήρης εργασία μοιάζει με αυτό: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Περιμένετε μέχρι το aircrack-ng για να ξεκινήσει η διαδικασία διάσπασης κωδικού πρόσβασης. Ωστόσο, θα σπάσει τον κωδικό πρόσβασης μόνο εάν ο κωδικός πρόσβασης βρίσκεται στο λεξικό που επιλέξατε. Μερικές φορές αυτό δεν συμβαίνει. Εάν ναι, τότε μπορείτε να συγχαρώ τον κάτοχο για το δίκτυο που είναι "αδιαπέραστο", φυσικά μόνο αφού δοκιμάσει κάθε λίστα λέξεων που μπορεί να χρησιμοποιήσει ή να δημιουργήσει ένας χάκερ!

Προειδοποιήσεις

- Η είσοδος στο Wi-Fi κάποιου χωρίς άδεια θεωρείται παράνομη πράξη ή έγκλημα στις περισσότερες χώρες. Αυτό το σεμινάριο προορίζεται για τη διενέργεια δοκιμής διείσδυσης (hacking για να γίνει ένα δίκτυο πιο ασφαλές) και για τη χρήση του δικού σας δικτύου δοκιμών και δρομολογητή.

Απαιτήσεις

- Μια επιτυχημένη εγκατάσταση του Kali Linux (το οποίο πιθανώς έχετε ήδη κάνει).

- Ένας ασύρματος προσαρμογέας κατάλληλος για λειτουργία έγχυσης / παρακολούθησης

- Ένα γλωσσάρι για να προσπαθήσετε να «σπάσετε» τον κωδικό πρόσβασης χειραψίας μόλις δεσμευτεί